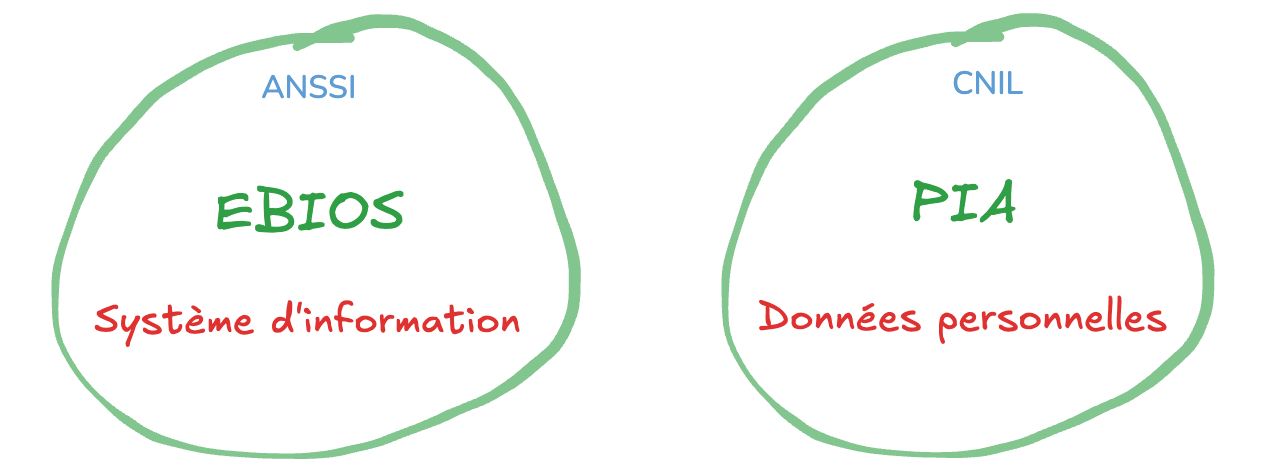

EBIOS et PIA

Deux méthodes rigoureuses pour évaluer et gérer les risques, en cybersécurité et en protection des données personnelles, sont particulièrement utilisées en France :

-

EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) est une méthode développée par l'ANSSI

qui permet d’identifier et de traiter les menaces pesant sur un système d’information :Méthode EBIOS Risk Manager (https://cyber.gouv.fr/la-methode-ebios-risk-manager)

-

PIA (Privacy Impact Assessment = Évaluation de l'impact sur la vie privée) est un outil recommandé par la CNIL qui permet d’évaluer les risques liés au traitement des données personnelles :

Guide PIA (https://www.cnil.fr)

L'utilisation de ces 2 méthodes permet aux organisations d’améliorer leur sécurité et leur conformité réglementaire, tout en protégeant les utilisateurs et leurs données.

La Méthode EBIOS Risk Manager

Objectifs d’EBIOS

- Identifier les menaces et les vulnérabilités des systèmes d’information.

- Évaluer les impacts potentiels en cas d’incident de cybersécurité.

- Définir des mesures de sécurité proportionnées aux risques.

- Assurer une gestion continue et dynamique des risques.

Les 5 étapes d’EBIOS Risk Manager

Étape 1 : Cadrage de l’étude

- Définir le périmètre de l’analyse (organisation, processus, système).

- Identifier les enjeux métiers, les valeurs à protéger (actifs essentiels).

- Recenser les exigences de sécurité (réglementaires, contractuelles, normatives).

- Établir le socle de sécurité (mesures de base déjà en place ou prévues).

Étape 2 : Sources de risque

- Identifier les acteurs menaçants pertinents (cybercriminels, États, concurrents, internes...).

- Déterminer leurs objectifs, capacités et modes d’action.

- Évaluer leur niveau de dangerosité vis-à-vis du périmètre étudié.

Étape 3 : Scénarios de menace stratégiques

- Élaborer des scénarios d’attaque réalistes à un niveau stratégique.

- Associer les objectifs des attaquants aux valeurs métiers visées.

- Évaluer les impacts potentiels sur l’organisation.

- Prioriser les scénarios selon leur gravité et leur vraisemblance.

Étape 4 : Scénarios de menace opérationnels

- Détailler les chaînes d’attaque possibles (techniques, humaines, organisationnelles).

- Identifier les vulnérabilités exploitables dans les systèmes.

- Évaluer les conséquences concrètes sur les actifs (disponibilité, intégrité, confidentialité).

- Identifier les points de contrôle pour réduire les risques.

Étape 5 : Mesures de sécurité et plan de traitement

- Proposer des mesures de sécurité pour réduire les risques à un niveau acceptable.

- Valider les mesures avec les parties prenantes (RSSI, DSI, direction métier).

- Élaborer un plan d’action et un dispositif de suivi des risques.

- Intégrer la gestion des risques dans une démarche d’amélioration continue.

Scénarios stratégiques/opérationnels

Les scénarios de menace stratégiques se concentrent sur les objectifs des attaquants et les impacts potentiels sur l'organisation, tandis que les scénarios de menace opérationnels examinent les détails techniques et les vulnérabilités exploitables.

- Scénarios stratégiques = Comprendre pourquoi on est ciblé.

- Scénarios opérationnels = Comprendre comment on peut être attaqué.

Le PIA

Objectifs du PIA

- Identifier les risques pour la vie privée des personnes concernées.

- Mettre en place des mesures pour réduire ces risques.

- Assurer la conformité avec le RGPD et les recommandations de la CNIL.

Les 4 étapes du PIA

Étape 1 : Description du traitement des données

- Identifier le responsable du traitement et les parties prenantes.

- Décrire les données collectées, leur finalité et leur durée de conservation.

- Identifier les flux de données (transferts internes et externes).

Étape 2 : Évaluation de la proportionnalité et de la nécessité

- Vérifier si la collecte de données est justifiée et limitée au strict nécessaire.

- S’assurer du respect des principes du RGPD (minimisation, transparence, etc.).

- Identifier les bases légales du traitement (consentement, obligation légale, etc.).

Étape 3 : Identification des risques sur les droits et libertés

- Identifier les menaces potentielles (vol de données, accès non autorisé, etc.).

- Évaluer la gravité et la vraisemblance des risques.

- Déterminer les impacts possibles sur les personnes concernées.

Étape 4 : Mesures pour réduire les risques

- Proposer des mesures pour réduire les risques (chiffrement, anonymisation, etc.).

- Vérifier la conformité aux recommandations de la CNIL.

- Documenter l’analyse et assurer un suivi régulier.

Exemple pratique

Sécurisation d'une plateforme de télémédecine avec EBIOS et PIA

Contexte

L’entreprise MediConnect développe une plateforme de télémédecine permettant aux patients de consulter des médecins à distance via une application Web et mobile.

Cette plateforme gère des données sensibles : antécédents médicaux, ordonnances électroniques, vidéos de consultations, et informations personnelles des patients.

L’objectif est de garantir la sécurité du système d’information et la protection des données personnelles, tout en respectant le RGPD.

Pour cela, MediConnect décide d’utiliser EBIOS pour analyser les risques de cybersécurité et de réaliser un PIA pour évaluer les risques sur la vie privée des patients.

Application de la méthode EBIOS Risk Manager

page 23 (et 211) du livre sur la Cybersécurité en SIO

Étape 1 : Cadrage de l’étude

- Périmètre : Application web et mobile MediConnect, base de données patients, serveurs d’hébergement, modules de téléconsultation.

- Actifs essentiels :

- Données médicales des patients

- Vidéos de téléconsultation

- Comptes utilisateurs

- Infrastructure réseau et serveurs

- Enjeux métiers :

- Continuité de service médical

- Confidentialité des données de santé

- Confiance des utilisateurs

- Exigences :

- Conformité RGPD

- Hébergement HDS (Hébergement de Données de Santé)

- Normes ISO 27001

- Socle de sécurité existant :

- Authentification forte

- Hébergement sécurisé

- Chiffrement des communications (TLS)

Étape 2 : Sources de risque

- Acteurs menaçants :

- Cybercriminels (ransomware, vol de données)

- Hacktivistes (atteinte à la réputation)

- Employés malveillants (fuite interne)

- États étrangers (espionnage sanitaire)

- Capacités : Moyennes à élevées (phishing, exploitation de failles)

- Motivations :

- Financières (revente de données)

- Politiques (déstabilisation)

- Idéologiques (opposition à la télémédecine)

Étape 3 : Scénarios de menace stratégiques

- Scénario 1 : Vol massif de données médicales par un groupe cybercriminel

- Scénario 2 : Indisponibilité du service suite à une attaque par ransomware

- Scénario 3 : Altération des dossiers médicaux par un employé mécontent

- Priorisation :

- Scénario 1 : Impact très élevé – vraisemblance moyenne

- Scénario 2 : Impact élevé – vraisemblance élevée

- Scénario 3 : Impact moyen – vraisemblance faible

Étape 4 : Scénarios de menace opérationnels

- Chaînes d’attaque :

- Phishing ciblé → vol d’identifiants → accès à la base de données

- Exploitation d’une faille dans l’API → injection SQL → extraction de données

- Ransomware via pièce jointe infectée

- Vulnérabilités identifiées :

- Manque de journalisation des accès

- Absence de double authentification pour les administrateurs

- Mises à jour logicielles irrégulières

- Points de contrôle :

- Surveillance des accès

- Tests de vulnérabilité réguliers

- Durcissement des postes et serveurs

Étape 5 : Mesures de sécurité et plan de traitement

- Mesures proposées :

- Mise en place d’une authentification multifacteur

- Chiffrement des bases de données au repos

- Journalisation et surveillance des connexions

- Renforcement du plan de réponse aux incidents

- Plan d’action :

- Phase 1 : Correctifs techniques (1 mois)

- Phase 2 : Formation du personnel (2 mois)

- Phase 3 : Tests d’intrusion annuels

- Suivi :

- Revue trimestrielle des risques

- Tableau de bord de sécurité partagé avec la direction

Réalisation du PIA (Privacy Impact Assessment)

page 17 du livre sur la Cybersécurité en SIO

Étape 1 : Description du traitement des données

- Responsable de traitement : MediConnect

- Données traitées :

- Nom, prénom, date de naissance, numéro de sécurité sociale

- Données de santé (symptômes, diagnostics, ordonnances)

- Vidéos de consultation

- Finalité : Fourniture de services de télémédecine

- Durée de conservation :

- Données médicales : 10 ans

- Données de connexion : 1 an

- Flux de données :

- Partage avec médecins partenaires

- Hébergement chez un prestataire HDS

Étape 2 : Évaluation de la proportionnalité et de la nécessité

- Base légale : Mission d’intérêt public (soins médicaux)

- Principe de minimisation :

- Collecte uniquement de données nécessaires à la consultation

- Aucun usage secondaire sans consentement

- Transparence :

- Politique de confidentialité claire

- Consentement explicite pour l’enregistrement vidéo

Étape 3 : Identification des risques sur les droits et libertés

- Risques identifiés :

- Divulgation non autorisée de données médicales

- Accès abusif par un professionnel de santé

- Re-identification après pseudonymisation

- Impacts potentiels :

- Atteinte à la vie privée

- Discrimination (assurance, emploi)

- Perte de confiance des utilisateurs

Étape 4 : Mesures pour réduire les risques

- Techniques :

- Chiffrement des vidéos et des dossiers patients

- Anonymisation des statistiques

- Organisationnelles :

- Accès restreint selon les rôles

- Registre des traitements tenu à jour

- Conformité CNIL :

- Analyse validée par le DPO

- Documentation complète du PIA

Qu'est ce que la minimisation des données ?

La minimisation des données est un principe fondamental du RGPD.

La minimisation des données impose que les organisations ne collectent et ne traitent que les données strictement nécessaires à la finalité du traitement.

Définition officielle (Article 5 du RGPD)

Les données à caractère personnel doivent être adéquates, pertinentes et limitées à ce qui est nécessaire au regard des finalités pour lesquelles elles sont traitées.

🎯 Objectif

L’objectif est de réduire les risques pour la vie privée des individus en évitant la collecte excessive ou inutile de données personnelles.

🔍 Exemples

- ❌ Non conforme : Un site e-commerce demande la date de naissance pour un achat qui ne nécessite pas de vérification d’âge.

- ✔️ Conforme : Une application de livraison de repas demande uniquement l’adresse et le numéro de téléphone du client pour assurer la livraison.

🛠 Bonnes pratiques

✔ Définir clairement les finalités du traitement des données.

✔ Ne collecter que les informations indispensables.

✔ Supprimer les données dès qu’elles ne sont plus nécessaires.

✔ Anonymiser ou pseudonymiser les données quand possible.

⚠ Sanctions possibles

Le non-respect du principe de minimisation des données peut entraîner des sanctions de la CNIL ou d’autres autorités de protection des données, pouvant aller jusqu’à 4 % du chiffre d'affaires annuel mondial ou 20 millions d’euros (selon le montant le plus élevé).

Comparaison entre EBIOS et PIA

Les méthodes EBIOS et PIA sont 2 démarches complémentaires.

1. Objectif

| Méthode | Objectif |

|---|---|

| EBIOS | Identifier, évaluer et traiter les risques liés à la sécurité des systèmes d'information (confidentialité, intégrité, disponibilité). Elle permet de construire une stratégie de sécurité adaptée aux enjeux métier. |

| PIA | Identifier, évaluer et limiter les risques portant sur la vie privée des personnes concernées par un traitement de données personnelles, dans le cadre du RGPD. |

2. Domaine d’application

| Méthode | Domaine |

|---|---|

| EBIOS | Sécurité de l'information, cybersécurité, protection des actifs métiers (systèmes, données, services). |

| PIA | Conformité juridique et organisationnelle au RGPD, axée sur les traitements de données personnelles, notamment les données sensibles. |

3. Cadre réglementaire

| Méthode | Cadre |

|---|---|

| EBIOS | Recommandée par l’ANSSI (Agence nationale de la sécurité des systèmes d'information), sans obligation légale directe. |

| PIA | Obligatoire dans certains cas selon le RGPD (article 35), notamment si le traitement est susceptible d'engendrer un risque élevé pour les droits et libertés des personnes. |

4. Approche méthodologique

| Méthode | Approche |

|---|---|

| EBIOS | Approche globale des risques : identification des événements redoutés, des sources de menace, des scénarios de risque, puis définition des mesures de sécurité. |

| PIA | Approche centrée sur la vie privée : description du traitement, évaluation de la proportionnalité, identification des risques pour les personnes, et mesures de protection. |

5. Public cible

| Méthode | Utilisateurs |

|---|---|

| EBIOS | RSSI, experts en cybersécurité, architectes systèmes, DSI. |

| PIA | DPO (Délégué à la Protection des Données), juristes, chefs de projet, responsables métiers. |

6. Exemple

Une application de santé peut faire l’objet d’une analyse EBIOS pour sécuriser les flux de données et d’un PIA pour s’assurer que les données personnelles sont traitées conformément au RGPD.